Ermes Cyber Security nata all’interno dell’incubatore I3P del Politecnico di Torino analizza una truffa insidiosa divisa in due fasi: in prima battuta, un aumento degli attacchi mirati agli account degli hotel e quindi ai proprietari delle strutture, e successivamente, l’incremento rivolto invece alle prenotazioni attraverso gli account compromessi.

L’analisi di Ermes Browser Security.

Che siano soggiorni brevi o vacanze di più settimane, in hotel o appartamento, gli italiani hanno ormai abbandonato l’abitudine di prenotare un viaggio attraverso un’agenzia di viaggi, preferendo il fai-da-te online. Se questa opzione risulta però da un lato più veloce, mettendo a disposizione di pochi click un’intera vacanza, è proprio nella disattenzione dei non addetti ai lavori che si insidiano i cyber criminali. Complice la fretta di accaparrarsi i cosiddetti “Last Minute”, soprattutto in questo periodo pre-festivo, sono aumentati gli attacchi a una delle più grandi piattaforme di prenotazione online: Booking.com.

Secondo la consueta indagine realizzata da ACS Marketing Solutions per conto di Federalberghi, saranno infatti oltre 17 milioni gli italiani in viaggio per le festività di fine 2023: 12 milioni per Natale (+15% rispetto allo scorso anno) e 5 milioni 400mila circa per Capodanno (+23%). Il giro d’affari sarà superiore a 13 miliardi di euro.

Nei mesi di settembre e ottobre, Ermes Browser Security, eccellenza italiana nel campo della cyber security che protegge gli utenti e i loro dati sensibili dai diversi cyber attacchi appositamente perpetrati per colpire l’individuo durante la navigazione sul web, ha verificato un aumento degli attacchi mirati agli account degli hotel (che fa parte di una prima fase dell’attacco hacker) e, di conseguenza, degli attacchi che sono rivolti alle prenotazioni attraverso gli account compromessi (seconda fase dell’attacco hacker).

Se in un primo periodo (giugno – settembre) il numero di pagine create per colpire e ingannare gli utenti è di 112, in una seconda fase (ottobre – dicembre) questo numero è salito a 332, comportando quindi un incremento del 296%, aumento legato alla prenotazione delle vacanze natalizie che avviene proprio nel periodo tra ottobre e novembre.

Booking.com: come funziona la truffa

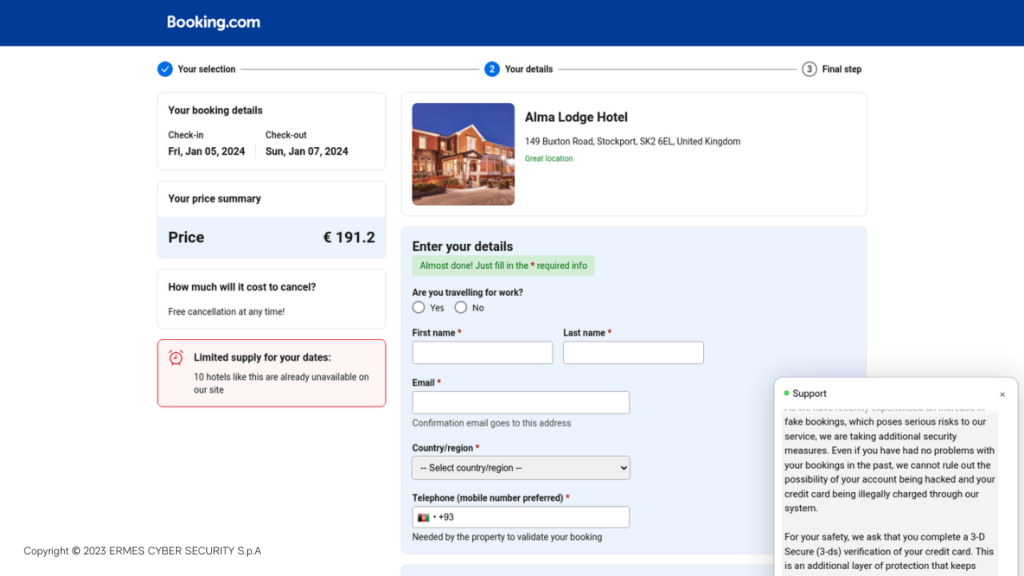

La truffa perpetrata dai cybercriminali prende di mira, in primo luogo, i proprietari delle strutture presenti su Booking.com, targettizzandoli così da rubare le credenziali dei loro account. Questa parte dell’attacco viene condotta attraverso l’uso di pagine di phishing che emulano la pagina di login di Booking per gli account dei gestori degli hotel. Come avviene la truffa? Una volta ottenute le credenziali e il controllo dell’account associato alla struttura, l’attaccante crea delle mail di phishing che partono dalla piattaforma di Booking stessa (dalla mail ufficiale associata alla struttura) per indurre gli utenti che hanno prenotato in quella struttura a ripetere il pagamento per la prenotazione. La pagina di phishing che viene proposta nella mail per gli utenti è completa dei dettagli della prenotazione (data, identificativi, nome e cognome, ecc.), quindi diventa difficile anche per i più attenti non cadere vittima della trappola.

Come fare, quindi, per accorgersi della truffa? Un primo indicatore dell’attacco è il dominio della pagina.

Questa tipologia di truffa, infatti, fa uso della tecnica dello squatting del dominio booking.com per ingannare l’utente. Lo squatting consiste nell’utilizzare domini che ricordano quello originale per indurre l’utente a visitare il sito pensando che sia quello autentico. Vengono inserite piccole modifiche in modo che per l’utente sia difficile accorgersi dell’inganno. Ad Esempio: booking[.]admin-acconnt[.]com, admin.[]booklng-acconut[.]com, admin[.]booklng-acconut[.]com, admin[.]booking-informations[.]com ecc. Negli ultimi tempi sono diventati più frequenti gli squatting anche per questa tipologia di pagine e in particolare la parola id viene sostituita con parole appartenenti al campo semantico relativo alle prenotazioni come ad esempio: Guest, Confirmation, Reservation, Confirm, Offer, terminato da un numero.

La seconda fase della truffa, infine, colpisce i clienti delle strutture i cui account sono stati compromessi. Il truffatore, attraverso l’account compromesso, manda ai clienti via email un link a una pagina di phishing: nella mail viene spiegato che il pagamento della prenotazione non è andato a buon fine e che, per evitare di perdere la prenotazione, è necessario effettuare il pagamento una seconda volta. Questo attacco è particolarmente efficace perché l’utente riceve una comunicazione da un canale ufficiale di booking.com fidandosi quindi della sua legittimità e cliccando il link malevolo al suo interno.

Inoltre, la pagina d’attacco contiene i dati corretti della prenotazione effettuata e alla vittima viene solo chiesto di inserire i dati per effettuare il pagamento (es: carta di credito). Per aumentare l’attendibilità della pagina è presente all’interno un chatbot e, nei messaggi presenti che l’utente legge, si fa leva sull’urgenza e sulla necessità di procedere all’operazione per non perdere la prenotazione.

“In un periodo sensibile come le vacanze natalizie, è essenziale ricordare a tutti l’esistenza di tali tipi di attacchi. Ogni volta che viene richiesta la verifica del pagamento, è consigliabile controllare elementi specifici, specialmente durante il periodo natalizio.” – commenta Lorenzo Asuni, CMO di Ermes Browser Security.